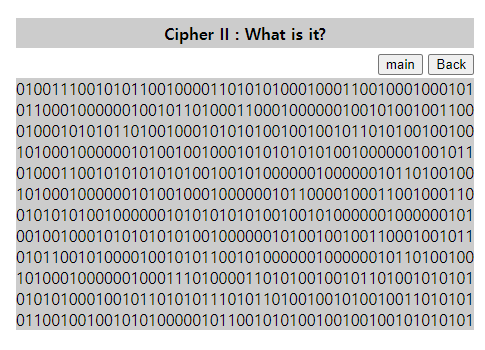

19번은 0과 1이 나열되어있는데 이건 딱 보니 2진수이다. 영어로 바꿔주기 위해 변환사이트에서 변환해보면 이런 문자가 나온다. 이것도 디코딩을 하면 답이 나올줄 알았는데 아니였다! 인터넷의 힘을 빌려 찾아보니 치환 암호라는 것이였다. 치환 암호 (置換暗號, substitution cipher)는 일정한 법칙에 따라 평문(平文, plaintext)의 문자 단위를 다른 문자 단위로 치환하는 암호화 방식이다. 치환 암호를 번역하는 사이트에서 이 문장을 넣어보았다. 이렇게 25개의 복호화문이 나왔는데 9번을 보면 플래그가 나온걸 볼 수 있다.