섹션 10 - 정보확인방법

Autopsy 정보확인법 1

hash값 확인

- 이미지를 생성하면 파일이 저장된 곳에 자동으로 로그파일이 생성됨

- 이미지 생성 완료 후 이미징 프로그램에서 완료와 함께 기본적인 매체 정보와 해쉬값을 확인할 수 있음

증거물 매체 정보 확인

- 증거 매체(USB) : 총 용량, 총 섹터 수, 시리얼 넘버, Hash 값 등

- 파티션/볼륨 : 파일시스템의 종류, 총 용량, 총 섹터 수, 시리얼 넘버, 클러스터 크기, 섹터 당 용량 등

- 찾고자하는 정보에 따라 FTK Imager 및 이미지 생성로그와 Autopsy 교차 확인 필요

정보확인 방법

1) 매체관련정보 : 이미지 생성로그에서 확인

2) 파티션/볼륨 관련정보 : 생성한 이미지 파일을 FTK Imager에 불러와서 확인

특정 파일의 정보 확인

● 파일의 시작위치(시작 섹터)

- FTK Imager에서 확인하고자 하는 파일을 선택 후, Properties - Start Sector 확인

● 파일의 크기(실제 용량)

- 파일을 선택 후, File Metadata - Size 확인

● 파일의 시간정보

- 파일 선택 후, 하단의 File Metadata 탭에서 확인(수정/접근/생성 시간)

● 링크파일의 추적

- 링크파일 분석 프로그램 : LNK Parser

- 분석 결과 확인 : Autopsy에서 추출하여 LNK Parser 실행 후 불러와서 Start 클릭

- 링크파일을 추출하여 확인

USB 소유자 확인

- 공인인증서가 저장되어있는지 확인

- 개인적인 문서나 스캔이미지 등을 확인

Autopsy 정보확인법 2

특정파일의 헤더 시그니쳐 복구

Autopsy의 Extension Mismatch detected

각 파일의 확장자 별로 가지고 있는 고유한 헤드 시그니처가 저장된 데이터베이스와 비교하여 확장자가 잘못되었을 경우, 시그니처 분석에 따른 원래의 파일 유형을 알려주는 방식

시그니처와 관련된 2가지 훼손 유형

1) 단순 확장자 변경

- 원본 파일에서 단순하게 확장자만을 다른 것으로 변경해놓은 경우

- 복구 방법 : 파일의 Hex값의 시그니처 헤더 값을 보고 그에 맞는 확장자로 이름 변경

2) 시그니처 헤더의 Hex값을 임의로 변경

- 원본파일의 시그니처 헤더의 값을 임의의 값으로 수정한 후 저장하여 파일이 정상적으로 열리지 않게 하는 변조

- 아래의 조건들을 비교하여 판단

① 잘 알려진 확장자를 가짐

② 파일명이 어느정도 눈에 띔

③ [Application] 탭에서 미리보기가 될 만한 파일이 미리보기가 불가능

④ MIME Type이 'application/octest-stream' 또는 확장자와 연관없는 타입으로 잡히는 경우

- 복구 방법 : 시그니처 헤더가 변조된 것으로 의심되는 파일과 동일한 확장자를 가진 정상적인 파일의 시그니처 헤더와 비교하여 틀린 부분은 HxD로 수정 후 저장

의심파일 접근 방법

1) Extension Mismatch Detected 항목에 의심파일로 등록되었다면

- MIME Type와 Hex 뷰를 통해서 원 확장자를 추정한 뒤, 추출 후 해당 확장자로 변경, 확인

-> 정상적으로 열린다면 단순 확장자 변조

2) 의심파일의 시그니처 헤더 값 확인시 특정값이 반복되거나 Hex 뷰에서 잘못된 파일임을 느낄 수 있는 문자열이 보이거나, 특정 헤더 시그니처 문자열이 보여서 확장자를 변경했지만 열리지 않는 경우 시그니처 헤더 변조 가능성을 의심

(Extension Mismatch Detected에 탐지 되지 않을 가능성 매우 높음)

복구 방법

1) 확장자는 정상이다는 가정 하에, 동일 확장자의 정상적인 파일의 헤더 시그니처 값과 비교

2) HxD로 변조 파일을 불러와서 변조된 헤더 시그니처 수정 후 저장

정상 파일의 헤더 시그니처 확인하는 방법

1) 이미지 내에 시그니처가 훼손된 동일한 확장자의 파일을 찾아 HxD View로 비교

2) 위가 어려운 경우

- 훼손된 파일이 이미지 파일일 경우 : 윈도우즈 그림판을 실행 후 빈 화면을 알고자하는 확장자로 저장 후 HxD로 불러와서 확인

- 훼손된 파일이 문서파일일 경우 : 알고자하는 확장자의 프로그램을 실행하여 저장 후 HxD에서 불러와서 확인

Autopsy 정보확인법 3

스테가노그래피

HxD view에서 확인할 부분

의심파일에서 숨겨진 파일 추출

- 파일을 추출한 뒤 HxD에서 불러와 파일 확장자에 맞는 E01 코드를 검색

Autopsy 정보확인법 4

USB 연결 흔적 확인

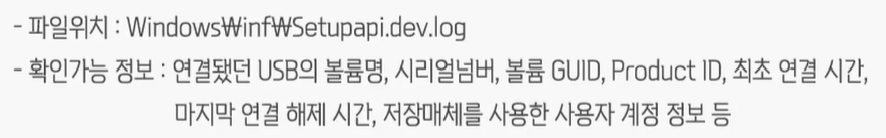

SetupAPILogging

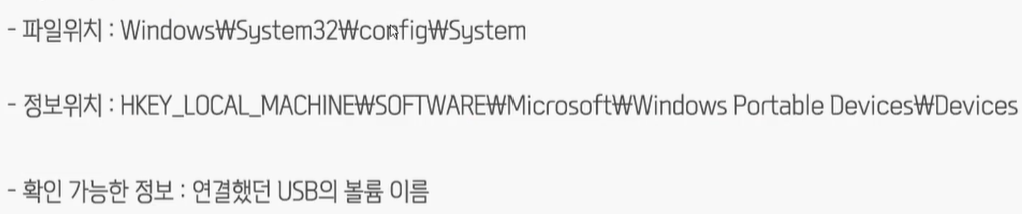

Registry | Windows Portable Device

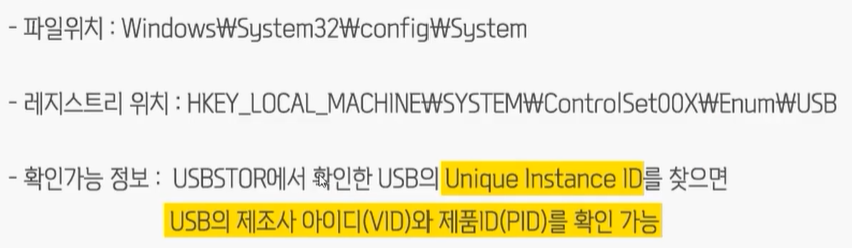

Registry | USB

Registry | USBSTOR

Autopsy 정보확인법 5

FTP 사용 흔적

- FTP : 파일을 네트워크를 통해 주고받을 때 사용하는 파일 전송 전용 서비스

- FTP Log : 특정 파일에 대해 유출 또는 공유 흔적을 찾아야 할 경우 FTP 프로그램의 로그 분석이 필요

- Filezilla : FTP 프로그램으로 파일질라 이름이 들어간 폴더 또는 파일이 발견된다면 반드시 로그를 확인할 필요가 있음

Filezilla Log 분석

1. 파일질라 로그는 사용자가 지정한 폴더에 저장되며 'filezilla.log' 파일명으로 저장

2. 내용 중 '도메인 주소' 또는 'IP 주소'가 보이고 'FTP' 라는 단어가 보이면 이 프로그램의 로그 파일로 의심할 수 있음

Email 정보 확인

Email 증거 수집

1) 웹메일

- 모든 내용은 메일서버에 저장

- 웹메일 송수신 화면을 캡쳐한 이미지 파일이나 내용을 복사, 저장한 텍스트 파일 존재 가능

2) 이메일 클라이언트 프로그램 사용

- 관련 파일 확장자 : 주로 Outlook 프로그램 파일로 Eml, Msg, Pst, Ost 등이 존재

Email 분석

[Tree Viewer] - [Data Artifacts] - [E-mail Message]

확인하고자 하는 메일 선택

[Content Viewer] - [Data Artifacts] Tab에서 정보 확인

Print 정보 확인

Spool : PC에 출력물에 대한 정보를 담은 임시파일이 생성되는 과정

Spool 방식

- RAW 방식 : 데이터를 원시(RAW)데이터로 전달. 일반적으로 많이 사용한다

- EMF 방식 : 데이터를 EMF(Microsoft Enhanced Metafile) 형식으로 변환하여 전달

Spool 파일

- 자동으로 인쇄 데이터를 디스크에 파일 형태로 임시저장하게 되며 인쇄가 정상적으로 완료되면 임시 파일을 자동으로 삭제됨

- .Shd 파일(소유자, 문서명, 프린트명, 컴퓨터명, 파일크기 등의 정보 저장)과 .Spl 파일(RAW방식, EMP방식)이 각각 1개씩 자동 생성

- 스풀파일 저장 경로 : %System root%system32\sppol\PRINTERS\

브라우저 기록

브라우저 포렌식으로 얻을 수 있는 정보

- 웹사이트 접속 기록

- 검색기록

- 다운로드 기록

- 기타 범행의 계획, 수단, 방법, 처리 등의 기록

브라우저 분석

- Web Download : 다운로드 기록

- Web History : 웹 기록

- Web Search : 검색 기록

Autopsy 정보확인법 5

윈도우 시스템 정보

윈도우 설치정보 확인 : Operating System Information

윈도우 설치정보 확인에 사용되는 프로그램 : REGA

분석결과 확인

1. Autopsy에서 레지스트리 하이브 파일을 추출하여 한 폴더에 저장

- \windows\system32\config 폴더에서 'SYSTEM', 'SOFTWARE', 'SECURITY', SAM'

- \Users\이하 각각의 계정 폴더의 'NTUSER.DAT'

2. REGA를 실행한 뒤 [파일] - [레지스트리 분석] -> 표준 시간대 설정 후 확인 클릭

3. 사건정보 입력 -> 레지스트리 파일 입력에서 폴더 선택 클릭하여 레지스트리 하이브 파일을 저장한 폴더 선택 -> 분석 시작 버튼 클릭

4. 분석이 완료된 후 우측 [도구상자] - [윈도우 설치 정보] - [윈도우 설치 정보] 클릭하여 정보 확인