[기술스터디] 랜섬웨어 공격으로 벌어들인 최대 수익금 기록한 그룹은? ‘블랙바스타’ - 보안뉴스

https://www.boannews.com/media/view.asp?idx=125811

랜섬웨어 공격으로 벌어들인 최대 수익금 기록한 그룹은? ‘블랙바스타’

블랙바스타(Black Basta)는 2022년 4월에 발견된 새로운 변종 랜섬웨어로 피해 타깃 리스트를 빠르게 수집할 수 있는 능력과 협상 스타일로 급부상한 그룹이다. 이들이 랜섬웨어 공격으로 벌어들인

www.boannews.com

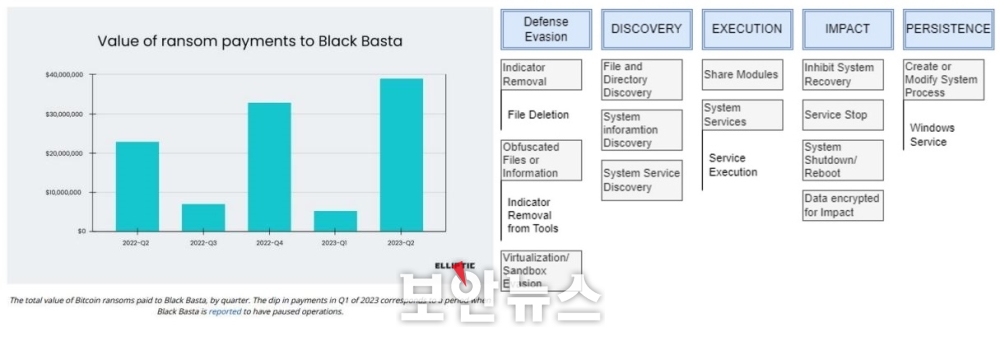

블랙바스타(Black Basta)는 2022년 4월에 발견된 새로운 변종 랜섬웨어로 피해 타깃 리스트를 빠르게 수집할 수 있는 능력과 협상 스타일로 급부상한 그룹이다. 이들이 랜섬웨어 공격으로 벌어들인 수익금 역시 다른 그룹들을 제치고 상위권에 오른 것으로 드러났다.

이들은 2022년 초 활동을 시작한 이후 랜섬웨어 ‘몸값’으로 1억 700만 달러 이상을 벌어들인 것으로 추정되고 있다. 해당 피해 금액은 블랙바스타에게 공격을 받은 것으로 알려진 약 329개 조직의 피해자 90명 이상이 지불한 금액을 나타낸다. 블랙바스타에게 몸값으로 지불한 최대 피해 금액은 900만 달러였으며, 평균 피해 금액은 120만 달러였다.

랜섬웨어 그룹별 수익 추정치를 살펴보면

△ 류크(Ryuk) 1억 5천만 달러

△ 레빌(REvil) 1억 2300만 달러

△ 록빗(Lockbit) 9,100만 달러(미국만 해당)

△ 다크사이드(Darkside) 9천만 달러

△ 메이즈(Maze)·에그레고르(Egregor) 7,500달러

△ 쿠바(Cuba) 4390만 달러

△ 콘티(Conti) 2,550만 달러

△ 넷워커(Netwalker) 2,500만 달러

△ 다르마(Dharma) 2,400만 달러

등으로 파악됐다.

글로벌 보안 기업 관계자들은 블랙바스타 그룹을 아키라(Akira), 블랙수트(BlackSuit), 로얄(Royal)을 콘티 이후 4대 랜섬웨어 그룹 중 하나로 꼽기도 했다. 이들은 류크(Ryuk)로 변경된 기존의 콘티(Conti) 그룹 분열 직후 출현했는데, 이미 인포섹(Infosec) 커뮤니티에서는 콘티 그룹의 기존 구성원들이 다른 여러 랜섬웨어 그룹을 만들어 활동하고 있는 것으로 추정했다. 이는 블랙바스타가 보유한 핵심 기능, 유출 사이트, 협상 방식 등이 기존의 콘티 그룹과 매우 유사하기 때문이다.

이들은 RaaS형 랜섬웨어 등장 이후 가장 활동적인 RaaS 위협 중 하나로 자리 잡으며 전 세계적으로 피해자 수를 급격히 늘려나가고 있다. 피해자를 대상으로 펼치는 공격 전략은 크게 두 가지로 구분된다.

- 첫 번째는 CitrixBleed, PrintNightmare, ZeroLogon 등의 네트워크 및 애플리케이션에서 최근 패치된 취약점을 악용하는 것이다.

- 두 번째는 시스템BC(SystemBC), 피카봇(PikaBot), 칵봇(Qakbot)과 같은 다른 악성코드 그룹에 이미 감염된 기업 네트워크 접근 권한을 구매해 악용하는 방식이다.

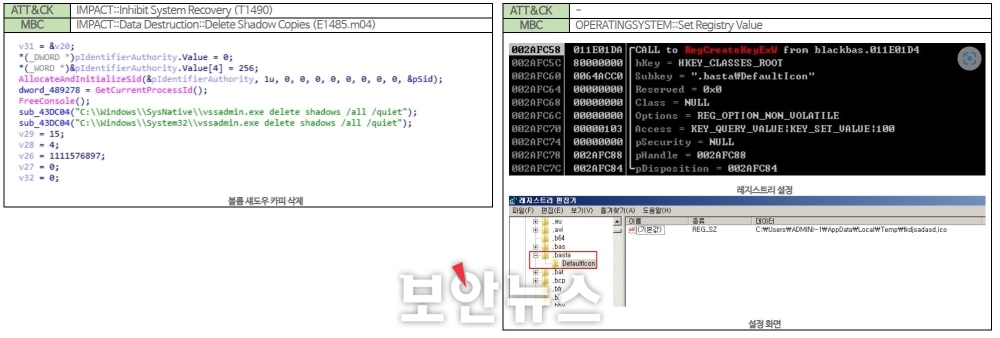

네트워크·정보보호 전문기업 파이오링크 사이버위협팀이 블랙바스타 그룹의 공격 수법을 분석한 바에 따르면, 실행 시 다른 랜섬웨어들과 동일하게 볼륨 섀도우 카피를 삭제하고 이후 아이콘 파일을 생성하며 ‘.basta 확장자’를 가진 파일들의 아이콘을 설정한다.

▲볼륨 섀도우 카피 삭제 및 레지스트리 설정과 설정 화면[이미지=파이오링크]

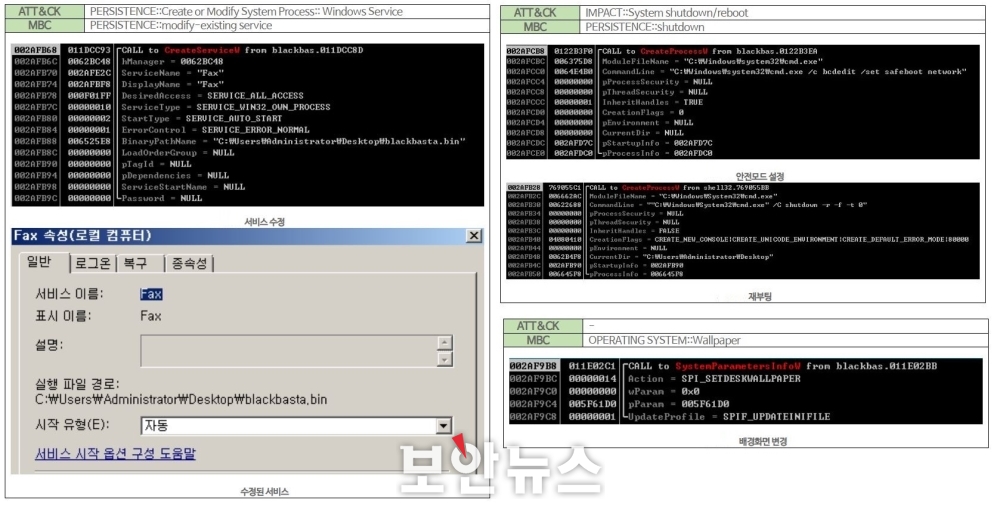

이후 기존에 존재하는 서비스인 ‘Fax’를 삭제한 후 재생성한다. 실행 파일 경로는 악성파일의 위치이며, 시작 유형을 자동으로 설정해 악성코드 부팅 시에도 자동으로 실행될 수 있도록 한다.

▲수정된 서비스 및 안전모드 설정 및 재부팅[이미지=파이오링크]

이들은 ‘안전모드’로 부팅 후 악성 행위를 진행하는데, 이는 안전모드 진입 시 Windows 운영 체제의 특정 기능 외에 모든 기능이 자동 실행되지 않는다는 점을 악용했다. 안전모드로 설정 후 부팅 시 악성코드는 자동실행 될 수 있도록 별도의 ‘레지스트리’에 값을 등록해둔다. 이후 이미지 파일 생성 후 해당 이미지를 배경화면으로 설정해 피해자에게 최종적으로 악성코드에 감염됐음을 알린다.

파이오링크 사이버 위협팀은 “랜섬웨어가 지난 2017년부터 ‘백업파일 삭제 기능’을 무조건적으로 포함하는데 이는 윈도우 운영체제에 포함돼 있는 ‘복구 기능’ 때문인 것으로 보인다”며, “공격자 측면에서 악성코드 감염으로 큰 피해를 입히기 위해서는 탐지를 회피해 공격 실체가 드러나지 않고 컴퓨터 부팅 시에도 실행을 유지할 수 있도록 하는 것이 중요하기 때문”이라고 분석했다.